12/05/2021

Come la crittografia si è resa indispensabile

Il cloud computing è uno strumento ormai diventato imprescindibile per molte aziende.

Da quando hanno iniziato ad adottare lo smart working, molte aziende si sono infatti scontrate con l’esigenza di dover rendere accessibili i propri dati dalle postazioni in remoto dei propri dipendenti. Molti hanno fatto quindi ricorso al cloud computing, che comprende servizi on-demand di tecnologie IT rese accessibili all’utente attraverso internet.

Potenza di calcolo, spazio per lo storage e banda larga, hanno portato alla diffusione del paradigma “software as a service” nel quale si può far rientrare l’offerta di ogni genere di applicazione delle tecnologie informatiche. Ed è proprio questo il genere di tecnologie messe a disposizione dai fornitori cloud. Con l’aumentare dell’utilizzo di questi servizi, però, è aumentato anche il numero di attacchi informatici che hanno colto impreparati molti utenti, arrecando talvolta danni economici considerevoli.

Possiamo assicurare i nostri dati in un sistema di cloud computing?

La cybersecurity utilizza i metodi sviluppati nell’ambito della crittografia, che pervade ogni aspetto delle comunicazioni. La crittografia limita l’accesso ai dati applicando un algoritmo matematico che dipende da una chiave segreta e che trasforma il dato messo in sicurezza. Solo chi conosce il valore di questa chiave può leggere i dati in chiaro. I sistemi di crittografia con cui entriamo più a contatto quotidianamente sono forse i cosiddetti sistemi endto-end. Sistemi di questo tipo proteggono i dati durante il tragitto che compiono per essere trasferiti da un dispositivo ad un altro.

I casi di applicazione più evidenti sono forse le note app di messaggistica Whatsapp e Telegram, che li hanno adottati di recente: i nostri messaggi possono essere letti sul dispositivo di chi scrive e sul dispositivo di chi legge ma restano crittografati nel corso della loro trasmissione.

La crittografia end-to-end non protegge però da attacchi che compromettono uno dei due dispositivi: poiché una volta a destinazione il dato è accessibile, per ovvi motivi, visto che il messaggio deve essere letto dal legittimo destinatario.

Nei servizi cloud però la situazione è molto diversa. Qui il dato deve solo essere ospitato nel cloud storage e il fornitore del servizio non ha nessuna necessità di leggere il dato in chiaro. Pertanto il dato andrebbe protetto sia durante la trasmissione che durante tutto il tempo che si trova ospitato nei data-center dei fornitori del servizio. Una situazione molto comune, però, consiste nel proteggere la comunicazione durante il trasferimento, ma una volta a destinazione il dato arriva al fornitore di servizio in chiaro. A quel punto è il fornitore che lo “gestisce in sicurezza” cifrando nuovamente il dato con una chiave in suo possesso al fine di proteggerlo da eventuali attacchi informatici.

Ma può accadere che i dati non possano essere condivisi neanche con i fornitori del cloud, perché sensibili.

“Prendiamo le cartelle cliniche di un ospedale. Contengono dati che sono spesso oggetto di analisi, compiute per effettuare diagnosi o per predire chi è più soggetto a malattie di un certo tipo. Si tratta di dati sensibili sotto la tutela dell’istituzione sanitaria, che per motivi di privacy non possono essere condivisi” spiega Marco Pedicini, informatico teorico e docente di algoritmi per la crittografia all’Università di Roma Tre. “In questo caso – continua Pedicini – i dati non vanno solo protetti dagli attacchi informatici, ma si deve evitare che gli stessi fornitori dei servizi cloud possano accedervi, o, peggio ancora, possano cedere questi dati a terze parti”

È qui che la crittografia può offrire soluzioni, come la Homomorphic Encryption. Occorrono infatti tecniche che non si limitino soltanto a cifrare il dato prima che venga caricato in rete, perché queste soluzioni vanno bene solo quando “il cloud serve come mero deposito di dati. Se vogliamo approfittare di altri servizi del cloud, come quelli di elaborazione, è necessario allora accedere ai dati decrittati” spiega ancora Pedicini.

“Esiste però la Homomorphic Encryption – continua il docente – una particolare proprietà di alcuni sistemi di crittografia che permette elaborazioni direttamente sul dato cifrato, restituendo il risultato protetto dalla stessa chiave ”.

Questa proprietà consente di compiere i processi di data analysis in modo che il dato rimanga sempre inaccessibile, sia ad eventuali intrusi che agli stessi gestori del cloud, ma allo stesso tempo consenta le elaborazioni sul dato come se fosse in chiaro. Prendiamo ad esempio, un rilevatore di impronte digitali posizionato in un remoto tornello, che regola l’ingresso e l’uscita dei dipendenti. Il rilevatore può inviare l’immagine cifrata di un’impronta ad un servizio cloud che ospita l’archivio cifrato delle impronte dei dipendenti, che contiene cioè dati sensibili. Senza aver bisogno di decifrare né il database né l’immagine, si può

omomorficamente riconoscere l’impronta e restituire al tornello il risultato cifrato, quindi inaccessibile a ogni eventuale curioso compreso all’algoritmo che lo ha calcolato.

“Si tratta di una semplificazione – precisa Pedicini – ma il concetto può essere esteso ad ogni software che prende i dati dai nostri dispositivi personali e li archivia per poter offrire un servizio, come ad esempio l’applicazione di algoritmi di intelligenza artificiale”.

Un’altra tecnica spesso utilizzata è quella di anonimizzare i dati sensibili. Secondo Pedicini, però, le tipologie di anonimizzazione cui si ricorre più spesso sono piuttosto deboli: “Mentre in Europa il GDPR non pone vincoli precisi sulle tecniche di anonimizzazione che si possono applicare ai dati, negli Stati Uniti alcuni questi metodi sono stati vietati. A partire dal censimento 2020 il Census Bureau USA sarà di fatto costretto ad usare tecniche di Differential Privacy”.

L’organismo che si occupa del censimento, infatti, oltre a dover garantire che non rivelerà l’identità di chi partecipa al questionario, non dovrà permettere di rivelare le caratteristiche di un singolo individuo anche se ne mantiene segreta l’identità. È stato infatti provato come a partire da microdati statistici raccolti dal censimento, sia possibile ricostruire i record dei singoli cittadini. La Differential Privacy permette di evitare il problema della ricostruzione dell’identità a partire dal dato statistico, perché questo valore è indipendente dalla presenza dei singoli record nel database.

Dallo scorso ottobre Pedicini è anche coordinatore di CrifrisCloud, una delle attività legate a De Componendis Cifris, un’iniziativa a livello nazionale che dal 2017 unisce vari docenti che si occupano di crittografia. “La crittografia è un settore interdisciplinare ed è una realtà piuttosto frammentata a livello accademico: la nostra iniziativa – spiega Pedicini – coinvolge esperti con vari profili accademici, tra cui ingegneri, matematici, informatici e fisici, ricercatori di enti di ricerca e molte realtà industriali coinvolte nei processi ICT”.

La De Cifris, sotto la direzione dell’Acting Director, il professore Massimiliano Sala dell’Università di Trento, si muove in moltissime direzioni: ad esempio un’altra attività prende il nome di PQCifris, dove PQ sta per Post Quantum.

Cosa accomuna fisica quantistica e crittografia?

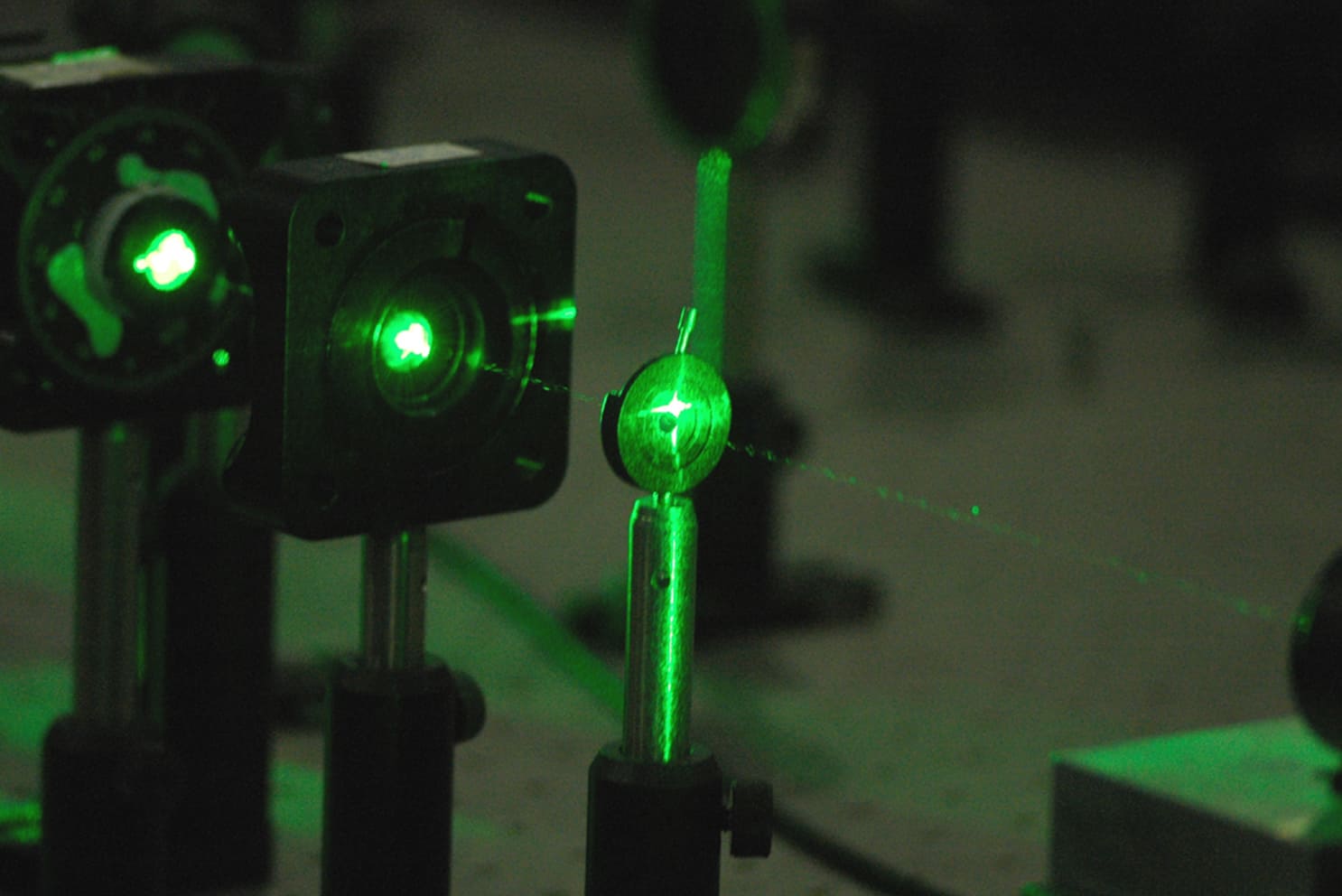

“L’applicazione del principio di indeterminazione di Heisenberg, ad esempio” spiega il docente. Si tratta di uno dei più noti principi della fisica, per cui lo stato di un corpo è alterato nel momento in cui un osservatore esterno effettua la misurazione di uno dei parametri che ne definiscono lo configurazione, per questo la conoscenza completa dello stato in cui si trova un sistema fisico secondo Heisenberg è impossibile.

“Se applicato all’informazione – aggiunge – questo principio ci consente di rilevare l’accesso alle entità fisiche che trasportano l’informazione, meccanismo alla base di protocolli per lo scambio sicuro di chiavi crittografiche che si chiamano algoritmi QKD – Quantum Key Distribution”. Il termine quantum interviene anche con un’altra accezione. Vi sono infatti alcuni attacchi ai sistemi crittografici che potrebbero essere portati con successo utilizzando le peculiarità dei computer quantistici. Per questo sono allo studio algoritmi di crittografia post-quantistica, ovvero in grado di resistere anche agli attacchi basati su quantum computing, una tecnologia che possiede una potenza di calcolo molto superiore a quella dei computer ordinari.

All’interno della De Cifris c’è anche chi si occupa di blockchain. Noto protocollo crittografico, la blockchain è un registro di informazioni gestito in modo distribuito da vari computer connessi in una rete peer-to-peer. CifrisChain ha già promosso due eventi a Roma, ed è intervenuta a Milano, dove si è parlato dell’applicazione della blockchain al settore della moda, per limitare le contraffazioni. In uno degli incontri a Roma, Crea, il Consiglio per la Ricerca in agricoltura e l’analisi dell’Economia Agraria, ha invece parlato della propria collaborazione con Microsoft per l’applicazione di questa tecnologia alla filiera di lavorazione del legname.

“La De Cifris – conclude Pedicini – è nata dal bisogno di creare una visione comune sul mondo della crittografia a livello nazionale, oggi che la crittografia si è resa ancora più necessaria ed è chiaramente uno dei tasselli fondamentali per garantire la coerenza dell’infrastruttura informatica che viene utilizzata ad ogni livello”.

Advisory board

Un ponte tra la ricerca e le imprese

De Componendis Cifris è in stretto contatto col mondo delle imprese. All’interno della De Cifris vi è un Advisory Board, formato da aziende ed enti interessati alla crittografia.

I membri del board instaurano una relazione continuativa con il mondo accademico crittografico, in particolare con le sedi universitarie italiane che propongono all’interno delle loro offerte formative dei percorsi orientati alla crittografia e alle sue applicazioni.

I membri del Board interagiscono con le sedi nei modi seguenti:

- incontrano i docenti e suggeriscono competenze, che sarebbe utile gli studenti avessero, per entrare in modo agevole nel mondo del lavoro;

- offrono tirocini retribuiti ai laureandi/neolaureati che possono mettere in pratica le conoscenze acquisite durante il percorso di studio crittografico;

- discutono con i docenti l’istituzione di corsi specializzati per la formazione del personale aziendale;

- finanziano borse di studio destinate agli studenti meritevoli.

Ad oggi sono tre le Università Italiane che forniscono all’interno della loro offerta didattica un percorso di laurea magistrale altamente specializzato:

- il Dipartimento di Matematica e Informatica dell’Università degli Studi di Perugia, che offre all’interno del Corso di Laurea Magistrale in Matematica il curriculum: Matematica per la Crittografia;

- il Dipartimento di Matematica e Fisica dell’Università degli Studi Roma Tre, che offre all’interno del Corso di Laurea Magistrale in Scienze Computazionali, nel curriculum Gestione e Protezione dei Dati offre un percorso formativo in: Crittografia e Sicurezza dell’Informazione;

- il Dipartimento di Matematica dell’Università degli Studi di Trento, che offre all’interno del Corso di Laurea Magistrale in Matematica il curriculum: Cryptography.

Marco Pedicini

professore associato di Informatica

presso il Dipartimento di Matematica

e Fisica dell’Università Roma Tre.

Ha conseguito il dottorato di ricerca in Matematica (Logica Matematica e Informatica Teorica) presso l’Università di Parigi 7 nel 1998. È stato ricercatore presso il Consiglio Nazionale delle Ricerche (CNR). A partire dai lavori nella sua tesi di dottorato, ha sviluppato idee nell’ambito dell’Informatica Teorica (TCS) e i suoi interessi includono le applicazioni della logica all’informatica come in crittografia, sicurezza, calcolo parallelo e distribuito, metodi computazionali per la biologia dei sistemi, teoria dei numeri computazionale e, più recentemente, nel calcolo quantistico.